EBIOS RM : Comment maîtriser la gestion des risques en cybersécurité ?

La cybersécurité est un domaine qui tend à prendre de l’importance avec l’évolution rapide des technologies et des protocoles de stockage et de partage d’informations. De plus, la responsabilité des entreprises étant engagée lorsque celles-ci stockent des données sensibles ou personnelles (comme les données clients, ou médicales pour les entreprises pharmaceutiques), celles-ci cherchent de plus en plus à rendre leurs systèmes d’information imperméables depuis l’extérieur, pour éviter à la fois la corruption de leurs données sensibles mais aussi leur fuite.

Qu’est-ce qu’EBIOS RM et pourquoi l’utiliser ?

Même si la méthode EBIOS existait déjà depuis les années 90, elle a été remise au goût du jour par l’Agence nationale de sécurité des systèmes d’information (l’ANSSI) en 2018. Cette mise à jour a permis d’intégrer à cette méthode française de management des risques de nombreux paramètres comme les enjeux des métiers, les sources de menaces mais aussi de nombreux scénarios réalistes d’actes de malveillance, pour la mettre en conformité avec la norme ISO 27005.

Définition d’EBIOS RM

EBIOS RM, pour EBIOS Risk Management, est une méthode française qui permet d’exprimer les besoins et d’identifier les objectifs de sécurité en matière de sécurité informatique des entreprises. Conforme à la norme ISO 27005, elle s’inscrit dans la continuité de la norme ISO 27001 qui trace un cadre sécuritaire permettant aux entreprises de montrer leur engagement dans la protection de leurs données et donc dans celles de leurs clients.

Sa spécificité réside dans sa capacité à prendre en compte un contexte spécifique, comme celui du domaine d’activité d’une entreprise par exemple. Il permet de bâtir autour de ce domaine une stratégie de protection des systèmes informatiques adaptée à la situation, basée sur une analyse complète et précise du contexte, des menaces et des ressources sécuritaires de l’entreprise.

Pourquoi adopter EBIOS RM ?

Il y a plusieurs raisons pour lesquelles adopter cette méthode de management des risques informatiques. La première étant qu’elle donne la possibilité de structurer un cadre pragmatique de gestion des risques, facile à mettre en œuvre par tous, partageable, et clair à suivre. La seconde concerne la conformité réglementaire des entreprises en matière de cybersécurité. En effet, celles-ci sont responsables des données qu’elles stockent, traitent ou utilisent en dernier ressort. Il est donc dans leur intérêt de respecter la législation européenne et de faire démonstration de leur engagement dans la sécurité informatique. La méthode EBIOS permet de faire cette démonstration pour obtenir la certification ISO 27005, gage de qualité auprès des partenaires et des clients, et ainsi de renforcer la confiance que ceux-ci placent dans l’entreprise.

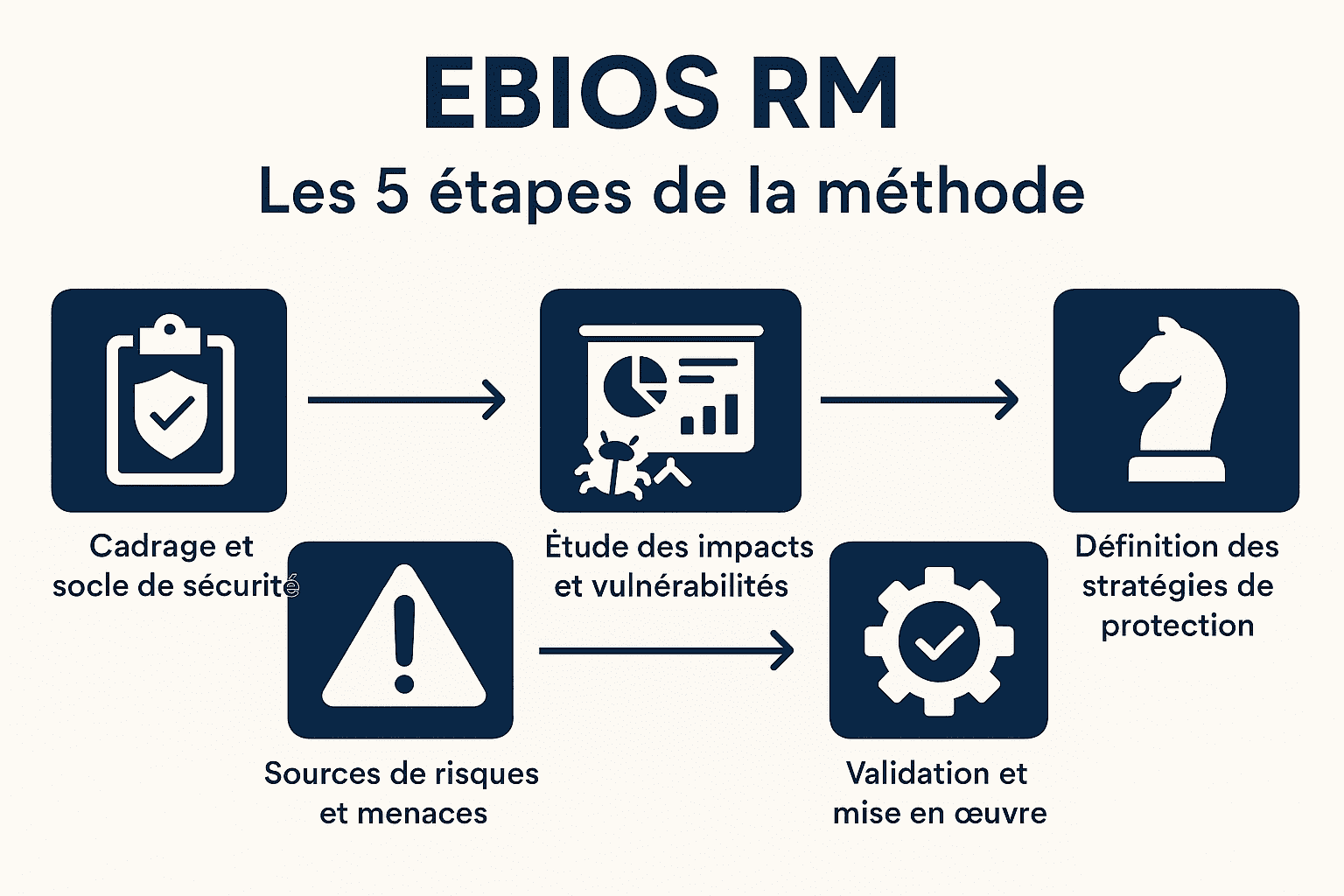

Les 5 étapes de la méthode EBIOS RM

Simple à mettre en oeuvre, la methode EBIOS RM repose sur 5 étapes chronologiques portées par un guide.

Étape 1 : Cadrage et socle de sécurité

Comme dans toute méthode d’analyse des risques, la première étape consiste à identifier les actifs à protéger. En fonction du domaine d’activité de l’entreprise, cela peut être des données personnelles, des transactions financières ou bancaires, mais aussi des secrets professionnels ou techniques comme des brevets ou des documentations techniques sensibles, voire une architecture cloud décentralisée. Il faudra ensuite faire l’inventaire des moyens de protection existants, pour évaluer le niveau actuel de protection à l’instant T. Seront ainsi répertoriés les pare-feu, logiciels de protection, de cryptage… pour avoir une image précise du degré de sécurité de l’ensemble du système avant de passer à la suite.

Étape 2 : Sources de risques et menaces

Une fois que l’on a une idée précise du niveau de sécurité des données, il faut pouvoir les comparer à celui des menaces potentielles. Pour ce faire, il faut se demander quels risques pèsent sur les données à protéger. Corruption d’une base de données, vols de savoir-faire, divulgation de données personnelles, mais aussi erreurs humaines, failles de sécurité internes… Lors de cette étape, il faudra aussi prendre en compte le risque de perte des données par des causes accidentelles comme une panne d’électricité ou un incendie qui détruirait les serveurs et les rendrait inaccessibles. On obtient alors une cartographie précise de tous les dangers auxquels l’entreprise est soumise lorsqu’il est question de son patrimoine informatique. Ce constat sera ensuite valorisé lors de la prochaine étape de la méthode EBIOS RM.

Étape 3 : Étude des impacts et vulnérabilités

Tous les risques ne se valent pas. En effet, certaines failles ou menaces peuvent s’avérer négligeables par rapport à d’autres. C’est pourquoi lors de cette troisième étape il faut comparer les menaces et leurs conséquences à plus ou moins long terme. Par exemple, la corruption accidentelle de données peut s’avérer négligeable si l’on dispose d’un système de sauvegarde de data indépendant. La divulgation de données techniques peu sensibles pourrait n’avoir qu’une conséquence sur le planning marketing, tandis que le vol de données personnelles de clients aurait quant à lui des conséquences judiciaires qui engageraient la responsabilité de l’entreprise et pourrait lui coûter cher tant en frais de justice, de compensation que de réputation. Tous ces paramètres doivent être pris en compte pour établir une hiérarchisation des menaces en fonction de leur probabilité d’occurrence et de la gravité de leurs conséquences. Pour cela, on peut avoir recours à la courbe de Farmer, qui met ces deux paramètres en relation.

Étape 4 : Définition des stratégies de protection

C’est sur la base de cette hiérarchie des menaces et de leur impact qu’il faudra définir une stratégie de cybersécurité adaptée. Les ressources attribuées à la lutte contre les différentes menaces pourront dès lors être à la fois probabilistes et efficaces. L’entreprise devra attribuer ses ressources humaines et financières en fonction de ces deux paramètres d’occurrence et de gravité. Elle devra choisir entre prioriser les menaces les plus probables ou les plus graves et mettre des parades en place. Cela peut se traduire par une meilleure gestion des accès, la formation des personnels à la sécurité informatique, le développement d’une culture de la sécurité SI ou l’acquisition de logiciels de cybersécurité de pointe, voire d’infrastructures sécurisées.

Étape 5 : Validation et mise en œuvre

Les mesures mises en place devront ensuite être testées et validées en situation réelle. Par exemple, au moyen de tests d’intrusion ou d’audits par une société de cybersécurité indépendante, pour juger de leur fiabilité. Après une étape de test, il sera possible pour les entreprises de procéder à un déploiement à plus grande échelle de leur système de sécurité, dont les performances devront être suivies régulièrement. Dans l’idéal, un service informatique dédié devrait effectuer ce suivi et centraliser les informations pour, au besoin, proposer des mesures adaptées et ajuster l’efficacité de la cyberprotection en temps réel.

Comment intégrer EBIOS RM dans votre politique de cybersécurité ?

L’intégration de la méthode EBIOS RM dans une politique de cybersécurité n’est pas exclusive des autres méthodes préalablement utilisées par les entreprises. Elle vient s’ajouter en tant que cadre de référence pour aider les entreprises à mieux cerner leurs besoins, spécialement celles dont le domaine d’activité a évolué ou est devenu plus sensible avec l’augmentation des probabilités de menaces. Ce cadre permet d’anticiper et de mieux planifier l’attribution des ressources lorsqu’il est question de sécurité des systèmes SI, et peut servir aux entreprises émergentes à prouver leur conformité avec la réglementation en vigueur au travers de la norme ISO 27005.

Complémentarité avec les normes ISO 27005 et NIST

L’une des forces de la méthode EBIOS est sa conformité aux normes européennes et internationales. La norme ISO 27005, qui vient compléter la norme ISO 27001, mais aussi le cadre NIST, qui est son équivalent américain et qui procure un cadre de travail adapté aux entreprises soucieuses de la sécurité informatique de leurs systèmes.

Si la méthode EBIOS n’est pas nécessaire pour l’obtention de la norme en question, elle est en revanche complémentaire en ce qu’elle permet d’approfondir la question de la cybersécurité en imaginant et en prévoyant divers scénarios plausibles, et surtout en prenant en compte le domaine spécifique à chaque entreprise ou activité. Il s’agit donc d’une approche bien plus personnalisée, qui à terme prouve son efficacité.

Utilisation d’EBIOS RM dans une stratégie de cybersécurité

Plus qu’un simple outil de gestion des risques liés aux SI, la méthode EBIOS RM permet de prendre des décisions en ce qui concerne l’attribution des ressources et les priorités sécuritaires. Le cadre de travail qu’elle procure peut s’adapter à tout type d’entreprise, du e-commerce jusqu’à la société bancaire, pour leur permettre d’adapter réellement leur politique à la situation actuelle et aux vulnérabilités concrètes. Elle sert de guide stratégique en mettant en rapport les services de sécurité informatique et les organes décisionnaires, voire les autres services, pour centraliser les efforts vers une meilleure résilience.

Formation et montée en compétences

Malgré sa simplicité apparente et son nombre limité d’étapes, la méthode EBIOS nécessite d’être maîtrisée pour apporter son potentiel aux entreprises qui souhaitent l’utiliser. Pour cela, il est important de former les différents acteurs à sa mise en place et de les sensibiliser à son utilisation. Des formations spécialisées à l’utilisation de cette méthode existent, et elle est aussi intégrée dans plusieurs cursus plus généraux comme un MBA RSIC, pour permettre aux futurs diplômés d’être à l’aise avec ce cadre de travail et d’en faire profiter leur employeur.

Pour ce faire, si l’acquisition de logiciels de cyberprotection de pointe reste une manière efficace de faire face aux menaces quotidiennes sur les données, il ne faut pas pour autant négliger l’aspect préventif de la cybersécurité. C’est dans cette optique que la méthode EBIOS RM a été créée, pour aider les entreprises à se préparer et à mieux cibler leurs besoins en cybersécurité.