La gestion des identités et des accès (IAM) pour sécuriser les données sensibles

Transition numérique oblige, le nombre d'utilisateurs des plateformes et applications en ligne augmente de manière exponentielle. De même que la quantité de données stockées et utilisées par les entreprises, pour leur fonctionnement et au nom de leurs clients. La question de la protection de ces données sensibles se pose donc en parallèle de celle du contrôle de leur accès. La gouvernance des réseaux de données passe ainsi au premier plan des priorités des grandes entreprises, qui recrutent de plus en plus de spécialistes pour gérer les accès en fonction de l'identité des utilisateurs et intervenants.

Qu'est-ce que la gestion des identités et des accès (IAM) ?

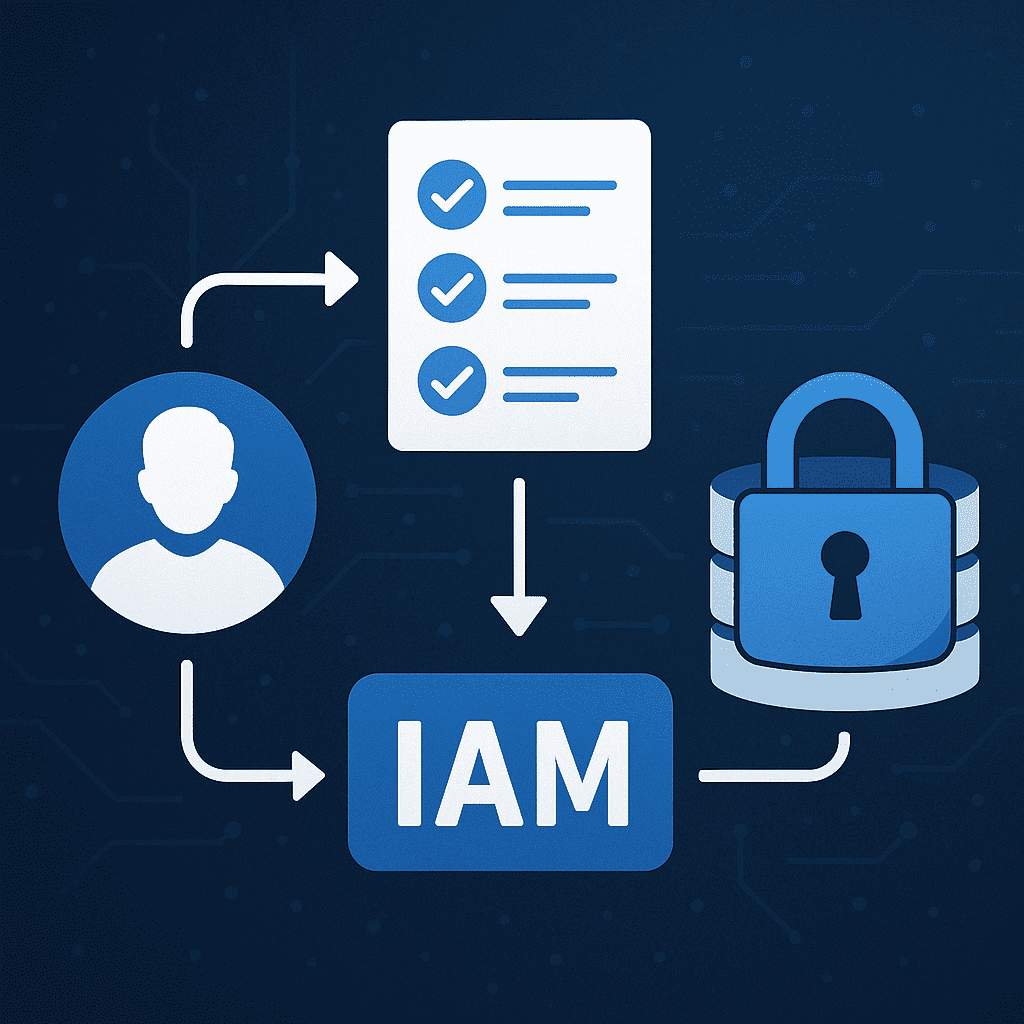

Derrière l'acronyme anglais IAM, signifiant Identity and Access Management, se cachent l'ensemble des techniques, procédés, outils et politiques internes d'entreprise utilisés pour gérer et contrôler l’accès et l’utilisation des données et ressources informatiques en fonction de l'identité et des autorisations des utilisateurs. Ce système permet donc de gérer les identités numériques des employés et collaborateurs, voire des clients, pour modifier et stocker leurs données et leur attribuer des droits d’accès. Comme par exemple lors de la création d'un compte client sur une boutique en ligne ou lors de l'embauche d'un employé à qui l'on va confier du matériel informatique pour son travail.

Les données de l'entreprise doivent donc être contrôlées pour s'assurer que chaque utilisateur a accès à celles dont il a besoin, sans pour autant pouvoir accéder à d'autres. On appelle ce principe le moindre privilège. C'est en fait une hiérarchisation informatique des utilisateurs, leur donnant accès à un certain niveau de confidentialité, mais pas à d'autres. Ainsi, un employé RH pourra accéder aux données relatives aux ressources humaines, un client à ses données personnelles, mais aucun ne pourra interagir avec les données de l'autre, même si celles-ci sont théoriquement stockées sur le même système. Il en va de même pour les données sensibles, politiques ou financières de l'entreprise.

Ce système fonctionne grâce à de nombreux mécanismes d'authentification et de vérification d'identité, auxquels sont attribués un certain niveau de confidentialité ou de liberté, en vue de protéger les différentes parties de la base de données d'intrusions malveillantes ou accidentelles. Il repose sur des mécanismes d'authentification de l'utilisateur.

De nombreux outils informatiques permettent cela : des SSO (connexion unique à plusieurs services), des MFA (authentification multifactorielle) pour vérifier l'identité des utilisateurs selon plusieurs facteurs, mais aussi des bases de données d'identités, des systèmes de gestion de rôles...

Le but étant de limiter les intrusions et les violations de données tout en offrant la possibilité aux utilisateurs d'accéder rapidement aux données dont ils ont besoin, sans trop de contraintes. Il en va de même pour la partie gestionnaire. Ces outils doivent être faciles à utiliser et permettre une gestion centralisée et la traçabilité des accès pour les études ultérieures et la détection de fuites ou de failles. Pour s'assurer de la qualité de ces outils, différentes normes ont été développées, comme le RGPD, l'ISO 27001... qui constituent un gage de confiance pour les tierces parties.

Enjeux de l’IAM pour les entreprises modernes

Les enjeux de l'IAM sont d'ordre technique et organisationnel, mais aussi juridique et stratégique. En effet, en plus de pourvoir à la sécurité du système et des données en soi, l'IAM fait partie des obligations légales de certaines entreprises dont le fonctionnement repose sur l'utilisation massive de données.

Sécurité des systèmes d'information

C'est là l'enjeu principal des systèmes d'IAM : limiter les risques d'intrusion et le vol de données lors de potentielles cyberattaques. Une mauvaise gestion des accès et droits constitue généralement une source de vulnérabilité prioritaire pour les entreprises. L'IAM permet d’y remédier en sectorisant les données financières, personnelles ou confidentielles.

Conformité réglementaire

La plupart des grandes entreprises qui utilisent les données personnelles de leurs clients et employés sont soumises à des normes juridiques et réglementaires, comme le RGPD ou encore le HIPAA, qui obligent les dirigeants à garantir la traçabilité des accès en cas d'intrusion, et à fournir des rapports sur demande lors d’audits internes ou externes.

Amélioration de l'efficacité opérationnelle

Mais au-delà des considérations sécuritaires et réglementaires, ces systèmes de gestion d'accès facilitent surtout la vie de l'entreprise en automatisant de nombreux contrôles ou la création et suppression des accès. Cela se traduit par une réduction des coûts du support IT, car moins de ressources humaines sont allouées à la gestion des accès. Ce gain se répercute ensuite sur la productivité de l'entreprise.

De même, l'expérience utilisateur est grandement améliorée : ceux-ci n'ont plus besoin de mémoriser plusieurs identifiants et mots de passe, ni de passer par des étapes fastidieuses de vérification ou de demandes administratives. Ceci constitue un avantage certain lorsqu'il est question de mobilité, en proposant un accès sécurisé depuis n'importe où, notamment avec la démocratisation des environnements cloud décentralisés. Une aubaine pour les employés en télétravail et les utilisateurs nomades, qui profitent d'une expérience à la fois plus fluide et plus sécurisée.

Principes de sécurité pour la gestion des identités et des accès

Ces modèles de gestion d'accès et de contrôle d'identité reposent sur des principes simples comme le Zero Trust et l'authentification multifactorielle, qui, utilisées ensemble, permettent de garantir la sécurité du système et des utilisateurs.

Modèle Zero Trust

Aussi appelée architecture Zero Trust, cette approche se base sur une maxime radicale : "ne jamais faire confiance, toujours vérifier". On considère tout accès comme potentiellement dangereux et frauduleux, et c'est à l'utilisateur de prouver sa légitimité et son identité à chaque tentative d’accès à des données ou services.

Dans cette approche, on considère aussi le matériel comme potentiellement imparfait, d'où de nombreux mécanismes d'authentification matérielle prioritaires à ceux des utilisateurs (passage par un serveur sécurisé avant de vérifier les droits et l'identité d'une personne, par exemple). On utilise pour cela des pare-feux périmétriques.

Chaque appareil doit d'abord s'identifier par une authentification forte, avant que l'utilisateur n’effectue lui-même cette procédure. Les utilisateurs restent soumis au principe du moindre privilège, et leur activité est surveillée en temps réel, avec des alertes en cas de comportement douteux.

Cette technologie a pour avantage de limiter les risques d'attaque et de compromission, sans dépendre du périmètre restreint d’un réseau local ou de vérificateurs humains. Les mouvements au travers des strates des bases de données sont rendus impossibles, ce qui constitue l'une des exigences des nombreuses normes auxquelles sont soumises les grandes entreprises.

Multifactor Authentication (MFA)

L'authentification multifacteur, devenue presque systématique, exige que les utilisateurs fournissent au moins deux preuves différentes de leur identité avant d'accéder à un système ou une application.

Par exemple un identifiant couplé à un mot de passe (1er facteur), suivi d’un code reçu par SMS, e-mail ou généré par une application (2e facteur). Cette méthode renforce la sécurité, même en cas de vol de mot de passe, car l’accès reste impossible sans le second facteur.

La MFA repose sur trois types de facteurs :

Connaissance (mot de passe, code question secrète)

Possession (téléphone, carte, clé USB, token)

Inhérence (biométrie : empreinte digitale, reconnaissance faciale...)

Solutions modernes pour la gestion des identités et des accès

Mettre en place une stratégie de gestion des accès et des identités nécessite l'utilisation de nombreux outils informatiques souvent regroupés dans des suites logicielles, qu’il faut acquérir sous licence (bien que des écosystèmes personnalisés soient aussi possibles).

Plateformes d’IAM

Les suites logicielles comme Microsoft Entra ID ou Okta sont des solutions populaires et fiables, qui rassemblent tous les outils nécessaires, parfois de manière décentralisée (notamment Okta). Leur scalabilité permet aux grandes entreprises de gérer des milliers d’utilisateurs simultanément, d'automatiser la création et l'authentification des comptes, de gérer le cycle de vie des identités, de hiérarchiser les accès et de produire des rapports et audits très utiles aux analystes en cybersécurité.

Automatisation et analyse comportementale

L’analyse comportementale automatisée devient incontournable pour les grandes entreprises, en raison de la hausse constante des utilisateurs comme des tentatives de fraude.

L’automatisation concerne la gestion du cycle de vie des accès (suppression automatique des comptes inactifs, désactivation des comptes en fin de contrat, nettoyage de la base de données...).

L’analyse comportementale, réalisée par des IA ou des algorithmes, détecte des comportements anormaux (connexions répétées, URLs malveillantes, contournement d’accès...), déclenche des alertes, voire bloque automatiquement l’utilisateur en attendant vérification.

Des outils comme Splunk, Microsoft Defender ou Securonix sont parmi les plus utilisés.

Comment la cybersécurité est-elle renforcée grâce à l’IAM ?

En somme, l’IAM permet de contrôler précisément qui a accès à quoi, en imposant des barrières de sécurité logiques et infranchissables, tout en automatisant les processus pour faire gagner du temps aux entreprises.

Elle renforce la cybersécurité grâce à :

Des contrôles d'accès stricts

Une traçabilité des actions

Des authentifications fortes (SSO, MFA)

Une gestion automatisée du cycle de vie

Une analyse comportementale des utilisateurs

Tout cela permet aux experts de se concentrer sur la protection du système lui-même, tandis que les outils IAM assurent une gouvernance fiable et continue, en s’adaptant aux menaces émergentes et aux exigences réglementaires.